Comment Savoir si Mes Données Personnelles ont été Piratées ?

Vos informations personnelles circulent-elles sur le dark web sans que vous le sachiez ? Découvrez si vous avez été piraté et apprenez à vous protéger efficacement contre les fuites de données. Dans notre monde hyper-connecté, les fuites de données sont de plus en plus fréquentes et préoccupantes. Près de la moitié (46%) de toutes les violations impliquent des informations personnelles identifiables, telles que numéros de sécurité sociale, adresses e-mail, téléphones et adresses physiques. Vérifier si vos données ont été piratées est devenu un réflexe de sécurité essentiel. Dans cet article, nous avons regroupé les sites les plus fiables pour vérifier les fuites de données. Si vos identifiants ont fuité, agir rapidement peut vous permettre de sauvegarder vos comptes et de limiter les dégâts du piratage. Sources 1,2

1-Pourquoi Vérifier si Vos Données ont Fuité ? :

Les récentes fuites de données montrent l’ampleur du problème. Nous avons vu des incidents majeurs : TransUnion avec 4,4 millions de personnes touchées, Workday suite à une attaque sur Salesforce, et Samsung victime d’un incident cybernétique en juillet. Les données piratées incluent désormais des informations encore plus sensibles : données biométriques, conversations privées, historiques de géolocalisation, et même informations de santé.

1-L’Impact des Fuites de Données Modernes :

En 2024, la Russie a dominé le classement avec près de 6 400 comptes piratés pour 1 000 habitants, suivie de la France (2 300) et des États-Unis (plus de 2 000). Dans 15 pays comptant plus d’un million d’habitants, les individus font face en moyenne à plus d’un compte piraté par personne. Sources 1,2

- Données biométriques (empreintes, reconnaissance faciale)

- Historiques de géolocalisation précis

- Conversations privées et métadonnées

- Habitudes d’achat et préférences personnelles

- Informations de santé et données médicales

2-Les Signaux d’Alarme : Comment Savoir si Je Suis Piraté ? :

1-Symptômes Courants d’un Piratage :

Avant même de vérifier une fuite de données, certains signaux doivent vous alerter sur un possible piratage de vos comptes. Soyez vigilant si vous recevez des e-mails de réinitialisation de mot de passe non sollicités, signe que quelqu’un tente peut-être de hacker votre compte. Une activité bancaire suspecte ou des messages étranges envoyés depuis vos réseaux sociaux sans votre consentement sont des indices évidents que votre compte a été piraté. Même un ralentissement inhabituel de vos appareils peut trahir la présence d’un logiciel malveillant.

D’autres signaux, plus subtils, doivent également retenir votre attention : une augmentation soudaine du spam dans votre boîte mail suggère que votre adresse a été compromise dans une fuite. Des publicités ciblées étrangement précises peuvent indiquer que vos données personnelles ont été hackées et revendues. Enfin, des notifications de connexion depuis des lieux inconnus ou une modification inexpliquée de vos paramètres de confidentialité sont des alertes sérieuses qui doivent vous pousser à agir immédiatement pour sécuriser vos comptes et vérifier si vos mots de passe ont été exposés.

Signaux Immédiats :

- Réception d’e-mails de réinitialisation non sollicités

- Activité suspecte sur vos comptes bancaires

- Messages étranges envoyés depuis vos réseaux sociaux (Utilisez ces services : Facebook Hacked, Instagram Help, LinkedIn Security)

- Ralentissement inhabituel de vos appareils

Signaux Plus Subtils :

- Augmentation du spam dans votre boîte mail (configurez les filtres Gmail, Outlook)

- Publicités ciblées étrangement précises

- Notifications de connexion depuis des lieux inconnus

- Modification inexpliquée de vos paramètres de confidentialité

3- 4 Outils Gratuits pour Vérifier les Fuites de Données :

1-Have I Been Pwned

Haveibeenpwned.com Développé par l’expert en cybersécurité Troy Hunt, Have I Been Pwned (HIBP) est le site de référence international pour vérifier si votre adresse e-mail a été piratée et exposée lors d’une fuite de données. Cet outil gratuit scrute une base de données colossale, mise à jour quotidiennement et contenant plus de 12 milliards de comptes compromis issus de centaines de piratages. Son interface volontairement simple la rend accessible à tous, permettant à chacun de découvrir facilement quelles informations personnelles ont fuité.

L’un de ses plus grands avantages est son système de notifications automatiques : en vous inscrivant, vous serez immédiatement alerté par e-mail si votre adresse apparaît dans un nouveau piratage, faisant de HIBP un outil essentiel de monitoring et de prévention contre les risques hack. Pour l’utiliser, il suffit de se rendre sur haveibeenpwned.com, de saisir son adresse e-mail pour consulter les résultats détaillés de chaque incident, et d’activer les alertes pour une surveillance continue de votre sécurité en ligne.

2-Avast Hack Check

Avast.com/hackcheck est un outil de cybersécurité gratuit et essentiel pour vérifier si vos comptes en ligne ont été compromis à la suite de fuites de données. Simplement en saisissant votre adresse email, cet outil analyse une base de données de plus de 4 milliards de mots de passe volés pour identifier si vos identifiants (email, LinkedIn, Facebook, X, etc.) ont été exposés lors de piratages. Il vous alerte en temps réel et vous fournit un rapport détaillé, vous permettant d’agir rapidement en changeant vos mots de passe compromis et en renforçant la sécurité de vos comptes. Idéal pour prévenir le vol d’identité et les fraudes en ligne, Avast Hack Check s’inscrit dans une démarche proactive de protection de votre vie numérique. Complétez votre sécurité avec Avast BreachGuard pour une surveillance continue et une protection optimale contre les violations de données.

3-Malwarebytes Digital Footprint

Malwarebytes.com/digital-footprint vérifiez votre identité numérique avec cet outil de scan de fuites de données. En quelques secondes, découvrez si vos informations personnelles ont été exposées à des pirates et évaluez votre risque de vol d’identité. Il vous suffit de saisir votre adresse email pour obtenir une analyse complète des bases de données compromises et recevoir un rapport détaillé sur les violations affectant vos comptes. Agissez proactivement pour sécuriser vos données sensibles et prévenir les fraudes grâce à des alertes en temps réel. Malwarebytes digital footprint est une première étape essentielle pour renforcer votre cybersécurité et naviguer en toute tranquillité.

4-Dehashed – La Recherche Approfondie

Dehashed.com massives et vérifier si vos informations ont été piratées. Bien plus qu’un simple moteur de recherche, cette plateforme offre une capacité d’investigation approfondie pour retracer l’historique complet des expositions de données suite à un piratage. Elle permet des recherches avancées sur une multitude de critères : découvrez si une adresse e-mail a été hackée, si un numéro de téléphone a fuité, ou si une adresse IP, un nom d’utilisateur, un nom, un VIN ou une adresse physique ont été compromis lors d’incidents de hacking.

La puissance de DeHashed réside dans sa base de données colossale et constamment mise à jour, alimentant une interface professionnelle conçue pour les experts en cybersécurité. Cela vous permet de générer un rapport détaillé retraçant la chronologie et l’étendue précise des fuites, faisant de DeHashed l’outil ultime pour évaluer votre exposition numérique et agir après avoir été piraté.

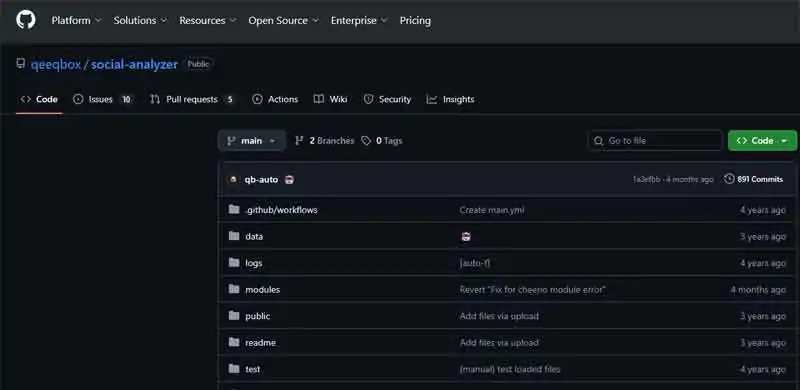

5-Social Analyzer – L’Audit des Réseaux Sociaux

Social-analyzer Développé par qeeqbox et disponible gratuitement sur GitHub, Social-Analyzer est un outil open-source d’OSINT (Open Source Intelligence) conçu pour analyser et rechercher le profil d’une personne sur plus de 1000 sites de réseaux sociaux. Cet outil de reconnaissance permet aux enquêteurs, chercheurs en sécurité et professionnels de localiser les présences numériques d’un individu à travers différentes plateformes sociales.

Social Analyzer utilise différents modules d’analyse et de détection pour identifier les profils correspondants et évaluer leur authenticité via un système de notation. L’outil est particulièrement utile pour les investigations numériques, la vérification d’identité, ou l’audit de votre propre empreinte numérique sur les réseaux sociaux.

lass= »yoast-text-mark » />>Contrairement aux outils de vérification de fuites de données comme Have I Been Pwned, Social Analyzer se concentre sur la recherche active de profils publics existants plutôt que sur la détection de données compromises dans des violations de sécurité.

6-Firefox Monitor – La Protection Intégrée

Firefox.com Mozilla Monitor, anciennement connu sous le nom de Firefox Monitor, est bien plus qu’un simple vérificateur de fuites de données ; c’est un partenaire proactif pour votre sécurité en ligne après un piratage. Ce service utilise la base de données exhaustive de Have I Been Pwned pour détecter si vos comptes ont été piratés ou hackés, mais il va beaucoup plus loin en vous aidant à comprendre précisément quoi faire ensuite. Sa surveillance continue vous alerte en temps réel si vos informations personnelles apparaissent dans de nouvelles violations de données.

Mozilla Monitor fournit des rapports détaillés sur les risques encourus et offre des recommandations personnalisées et actionnables pour sécuriser vos comptes compromis, vous guidant pour réagir efficacement face au hacking. Son intégration native avec les produits comme Firefox et son compte Firefox fait de lui un choix privilégié pour une protection cohérente et approfondie contre les menaces de piratage, transformant un constat de vulnérabilité en un plan de défense clair.

4- Outils et Solutions de Protection Professionnelles Gratuites et Payantes :

4.1 Gestionnaires de Mots de Passe avec Monitoring:

1-Bitwarden

Bitwarden.com (gratuit) élu gestionnaire de mots de passe numéro 1 par G2 et CNET pour sa sécurité, ses fonctionnalités et son expérience utilisateur, est l’outil ultime pour se protéger contre le piratage de comptes et le hacking de mots de passe. Alors que les fuites de données massives exposent chaque jour des millions d’identifiants, Bitwarden a introduit en 2026 un monitoring avancé qui surveille en temps réel si vos emails ou mots de passe ont été piratés ou hackés dans des brèches récentes. Cet outil offre une solution gratuite à usage personnelle.

Au-delà de cette vigilance proactive, il vous aide à sécuriser activement vos comptes avec une génération de mots de passe forts et uniques, une authentification à deux facteurs (2FA) intégrée et des rapports de sécurité personnalisés qui identifient les mots de passe faibles, réutilisés ou déjà compromis. Grâce à une synchronisation chiffrée de bout en bout sur tous vos appareils, Bitwarden verrouille efficacement votre vie numérique et constitue une barrière essentielle contre le vol d’identifiants et les tentatives de piratage, faisant de la gestion sécurisée des mots de passe une première ligne de défense absolue.

2-Proton Pass

Proton.me/pass (gratuit) s’impose comme la solution ultime pour se prémunir contre le piratage de comptes et le hacking de données sensibles. Bien plus qu’un simple gestionnaire, cet outil intègre une protection d’identité robuste, garantissant que vos identifiants ne soient jamais piratés ou exposés. Grâce à un chiffrement de bout en bout de niveau militaire le même que celui utilisé par des millions d’utilisateurs pour sécuriser leurs communications Proton Pass vous permet de stocker, partager et remplir automatiquement vos mots de passe en toute confiance. Que ce soit pour éviter le vol de données ou pour empêcher qu’un compte ne soit hacké, Proton Pass verrouille l’accès à vos informations les plus critiques. Son approche proactive en fait un bouclier essentiel contre les tentatives de piratage, offrant une barrière infranchissable là où d’autres solutions conventionnelles échouent.

3-1Password

1password.com (payant) s’impose comme une forteresse numérique face aux risques croissants de piratage et de hacking. Son outil Watchtower surveille activement les fuites de données et vous alerte instantanément si vos identifiants ont été piratés ou hackés, permettant une réaction immédiate pour sécuriser vos comptes compromis. La plateforme analyse en permanence la solidité de vos mots de passe, identifie ceux qui sont faibles, réutilisés ou exposés, et vous guide pour les renforcer avant qu’un piratage ne survienne.

Grâce à ses alertes de sécurité proactives, 1Password anticipe les menaces et vous notifie dès qu’un risque est détecté, limitant ainsi l’exploitation de vos données par des hackers. Enfin, son partage sécurisé pour les familles et les équipes garantit que la gestion des accès reste protégée contre les intrusions, faisant de 1Password un partenaire essentiel pour se prémunir contre le vol de mots de passe et les fuites de données à grande échelle.

4-Dashlane

Dashlane.com est bien plus qu’un simple gestionnaire de mots de passe : c’est une solution complète de sécurité numérique qui simplifie et sécurise votre vie en ligne. Cette plateforme intuitive vous permet de stocker et gérer tous vos mots de passe de manière ultra-sécurisée dans un coffre-fort chiffré, de générer des mots de passe complexes et uniques pour chacun de vos comptes, et de les remplir automatiquement sur tous vos sites et applications. Dashlane va plus loin en incluant un VPN intégré pour protéger votre navigation sur les réseaux Wi-Fi publics et un monitoring du dark web pour vous alerter en cas de fuite de vos données personnelles. Accessible sur iOS, Android, Windows et Mac, Dashlane est l’outil indispensable pour reprendre le contrôle de votre identité numérique, protéger vos comptes contre le piratage et naviguer sur internet en toute sérénité.

4.2 Services de Surveillance Premium :

1-Identityguard

Identityguard.com protégez votre identité numérique avec Identity Guard, le service complet de protection contre le vol d’identité. Bénéficiez d’une surveillance du dark web 24h/24 et 7j/7 qui scanne en permanence les recoins cachés d’Internet où les données personnelles sont vendues. Recevez des alertes en temps réel dès qu’une menace potentielle est détectée, vous permettant de réagir instantanément. En cas de problème, notre équipe d’experts vous propose une assistance à la récupération d’identité complète pour vous guider à chaque étape. De plus, profitez d’une couverture d’assurance contre le vol d’identité d’un million de dollars pour vous protéger financièrement des frais associés à la fraude. Reprenez le contrôle de votre sécurité en ligne dès aujourd’hui.

2-Experian

Experian.com prenez le contrôle total de votre santé financière et protégez votre identité avec Experian IdentityWorks™. Le service de surveillance de pointe inclut le monitoring des trois bureaux de crédit (Experian, Equifax et TransUnion) pour une protection complète. Bénéficiez d’un scan gratuit du dark web pour vérifier si vos informations sensibles (SSN, email, téléphone) y sont exposées, ainsi que d’un scan de confidentialité pour retirer vos données. Restez informé grâce à la surveillance des réseaux sociaux et aux alertes en temps réel. Simulez l’impact de vos décisions financières avec les outils de simulation de score de crédit. En cas de problème, l’assistance experte en cas de vol d’identité vous guide dans le gel de sécurité, les alertes fraude, les disputes et la restauration de votre dossier. Profitez de conseils pratiques et statistiques actualisés pour reconnaître les dernières arnaques.

3-Lifelock.Norton

Lifelock.norton.com vous craignez le piratage ou une cyberattaque visant vos données personnelles ? 🔒 Norton LifeLock offre une protection contre le vol d’identité et une surveillance financière proactive pour sécuriser vos comptes contre les fraudes et les fuites de données. En cas de violation de sécurité, leur équipe d’experts vous assiste 24h/24 via un support dédié aux victimes de piratage, tout en garantissant le remboursement des frais de récupération. Que ce soit pour prévenir l’usurpation d’identité, sécuriser vos mots de passe ou réagir face à une attaque informatique, Norton LifeLock est un partenaire de confiance pour se prémunir contre la cybercriminalité. Protégez-vous dès maintenant contre les arnaques et les risques numériques !

4-Aura

Aura.com vous souhaitez vous protéger contre le piratage et les cyberattaques les plus sophistiquées ? Aura offre une solution de sécurité tout-en-un pour une protection optimale contre le vol d’identité. Leur surveillance complète du dark web détecte en temps réel si vos données personnelles sont exposées sur des forums illégaux, tandis que leur protection financière avancée sécurise vos comptes contre les fraudes et les tentatives d’usurpation. Chaque abonnement inclut un VPN illimité pour chiffrer votre connexion et naviguer anonymement, évitant ainsi les fuites de données et les risques de piratage sur les réseaux publics.

Et pour une tranquillité d’esprit totale, Aura propose une assurance vol d’identité allant jusqu’à 5 millions de dollars, couvrant les frais de récupération et les pertes financières. Que ce soit pour éviter une violation de sécurité, renforcer la sécurité des mots de passe ou se prémunir contre la cybercriminalité, Aura est un bouclier digital complet pour les particuliers et les familles. Ne laissez plus les arnaques en ligne vous menacer optez pour une protection haut de gamme dès aujourd’hui !

4.3 Services de Surveillance Pour Entreprise :

1-Microsoft Defender for Identity

Microsoft Defender for Identity (solution payante) est une plateforme de sécurité cloud de pointe qui protège les identités et les données organisationnelles contre les cybermenaces avancées. Cette solution surveille en temps réel les signaux provenant d’Active Directory on-premises et d’Azure AD pour détecter et analyser les comportements suspects, notamment les mouvements latéraux, les attaques de vol d’identifiants et autres techniques malveillantes ciblant les comptes utilisateurs.

S’appuyant sur l’intelligence artificielle et l’apprentissage automatique, Defender for Identity offre une visibilité complète sur l’ensemble des activités réseau, permettant une détection précoce et une réponse efficace aux incidents de sécurité. Particulièrement adapté aux environnements hybrides, cet outil s’intègre nativement à l’écosystème Microsoft 365 Defender, créant ainsi une défense unifiée et cohérente qui renforce considérablement la posture de sécurité de l’entreprise.

2-Darktrace

Darktrace.com Face à la sophistication croissante des cyberattaques et des menaces informatiques, comment les entreprises peuvent-elles se défendre en temps réel ? Darktrace révolutionne la cybersécurité avec une intelligence artificielle défensive autonome qui s’adapte en permanence à votre environnement digital. Son secret ? Un système capable d’apprendre les habitudes normales de chaque utilisateur, appareil et réseau pour détecter instantanément les anomalies et les comportements suspects.

Dès qu’une menace est identifiée qu’il s’agisse d’un rançongiciel, d’un piratage de données ou d’une attaque interne la plateforme déclenche une réaction automatique pour neutraliser le danger avant qu’il ne se propage. Grâce à une visualisation claire des cyber-risques, les équipes peuvent comprendre et anticiper les violations de sécurité, renforçant ainsi la résilience numérique de l’organisation. Que vous deviez faire face à du phishing, à de l’ingénierie sociale ou à des campagnes de malwares, Darktrace offre une protection proactive et autonome, sans perturber vos opérations. Optez pour une défense cybernétique innovante et préservez l’intégrité de vos systèmes sensibles !

3-Crowdstrike

Crowdstrike.com si vous recherchez une protection de pointe contre les cybermenaces pour sécuriser vos terminaux ? CrowdStrike Falcon révolutionne la sécurité informatique avec une plateforme endpoint alimentée par l’IA, capable de détecter et neutraliser les attaques sophistiquées en temps réel. Grâce à une détection avancée des menaces zero-day. CrowdStrike Falcon identifie les vulnérabilités inconnues et les malwares furtifs avant qu’ils n’impactent vos systèmes. Son système de réponse automatisée aux incidents permet de contenir les violations de sécurité en quelques secondes, réduisant ainsi les temps d’intervention et les risques d’exfiltration de données.

Combinée à une threat intelligence en temps réel, la solution offre une visibilité totale sur le paysage des menaces, pour anticiper les campagnes de piratage et les tentatives de rançongiciel. Que vous fassiez face à de l’espionnage cybernétique, à des attaques par supply chain ou à des acteurs étatiques, CrowdStrike Falcon garantit une défense proactive et évolutive. Renforcez votre posture de sécurité et protégez vos actifs critiques avec l’outil préféré des experts en cyberdéfense !

4-Sentinelone

Sentinelone.com dans l’écosystème de la cybersécurité moderne, SentinelOne s’impose comme une référence absolue grâce à sa plateforme XDR complète qui unifie la visibilité et la protection sur l’ensemble du parc informatique. Contrairement aux solutions traditionnelles, SentinelOne utilise un machine learning adaptatif de pointe, capable d’analyser en temps réel le comportement de chaque processus et de détecter les menaces les plus sophistiquées, y compris les malware inconnus (zero-day) et les ransomwares.

Son moteur de protection comportementale avancée (AI-powered EDR) surveille en permanence l’activité du système pour identifier et stopper toute action malveillante avant qu’elle n’ait causé des dommages. La fonction la plus révolutionnaire reste son rollback automatique des attaques : en cas de compromission, la plateforme peut, en un seul clic, annuler instantanément toutes les actions de l’attaquant et restaurer les fichiers et les systèmes chiffrés à leur dernier état sain. Cette approche autonome et proactive fait de SentinelOne bien plus qu’un simple antivirus ; c’est un partenaire stratégique essentiel pour toute organisation visant une résilience cybernétique totale.

5- Nouvelles Menaces en 2026 et Nouvelles Solution de Protection avec IA : :

En 2026, le paysage de la cybersécurité subit une transformation radicale sous l’impulsion de l’intelligence artificielle, une arme à double tranchant qui alimente autant les nouvelles menaces qu’elle ne forge les boucliers pour les contrer. Parmi les risques émergents les plus critiques, on note la prolifération des deepfakes hyper-réalistes utilisant des données personnelles volées pour du hameçonnage ciblé, l’automatisation à grande échelle de l’ingénierie sociale assistée par IA permettant des campagnes de manipulation plus persuasives, l’avènement d’attaques par ransomware intelligentes capables de choisir leurs cibles et de se propager de manière autonome, et la manipulation de données biométriques contournant les systèmes d’authentification.

–Risques Émergents :

- Deepfakes utilisant vos données personnelles

- Ingénierie sociale assistée par IA

- Attaques par ransomware intelligentes

- Manipulation de données biométrique

-Solutions IA de Protection :

Pour faire face à cette nouvelle donne, les solutions IA de protection deviennent indispensables. Ces plateformes de dernière génération s’adaptent en temps réel en s’appuyant sur l’apprentissage automatique (machine learning) et une analyse comportementale poussée. Cette approche proactive permet de détecter les anomalies, d’anticiper les vecteurs d’attaque et de neutraliser les menaces avant même qu’elles n’impactent les systèmes, offrant ainsi une résilience essentielle contre les cybermenaces de demain.

6- Que Faire Après Avoir Découvert une Fuite de vos données ? :

6.1 Actions Immédiates (0-24h):

Une notification de fuite de données ou une suspicion de piratage peut être stressante. Pour limiter les risques et reprendre le contrôle, suivez immédiatement ce plan d’action en 5 étapes cruciales pour sécuriser vos comptes et vos finances.

1-Changez vos mots de passe :

Changez immédiatement tous vos mots de passe compromis :

La première barrière à restaurer est celle de vos mots de passe. N’utilisez surtout pas d’anciens mots de passe ou de variations simples.

-Action : Utilisez un générateur de mots de passe sécurisés intégré à un gestionnaire comme Bitwarden ou 1Password. Ces outils créent des phrases de passe complexes et uniques pour chaque service.

-Pourquoi : Un mot de passe unique et robuste empêche le pirate de réutiliser les identifiants volés sur vos autres comptes (une technique appelée « credential stuffing »).

2-Activez l’authentification multifacteur 2FA :

Activez l’authentification multifacteur (MFA/2FA) partout où c’est possible :

Un mot de passe, même solide, peut encore être volé. L’authentification multifacteur ajoute une couche de sécurité essentielle.

-Action : Activez la 2FA sur tous vos comptes sensibles, en priorité sur vos services Google (Gmail), Microsoft, Apple et vos réseaux sociaux. Privilégiez une application d’authentification (Google Authenticator, Authy) plutôt que les SMS.

-Pourquoi : Même si un pirate a votre mot de passe, il ne pourra pas accéder à votre compte sans ce second facteur, propre à votre appareil.

3-Vérifiez vos relevés bancaires :

Vérifiez minutieusement vos relevés bancaires et financiers :

L’objectif final de nombreuses fuites est l’usurpation financière. Une vigilance accrue s’impose.

-Action : Examinez scrupuleusement vos relevés bancaires et cartes de crédit des 3 derniers mois. Recherchez la moindre transaction suspecte, même de faible montant (micro-transactions tests).

-Pourquoi : Détecter une fraude rapidement vous permet de contester la transaction et de faire bloquer votre carte par votre banque sans délai.

4-Signalez l’incident aux autorités compétentes :

Ne sous-estimez pas l’importance de signaler l’événement.

-Action : Déposez plainte ou effectuez un signalement sur la plateforme officielle de votre pays (comme cybermalveillance.gouv.fr en France).

-Pourquoi : Un signalement crée une trace officielle, ce qui peut vous être demandé par votre banque ou votre assureur, et contribue à la investigation.

5-Prévenez votre entourage et vérifiez vos contacts :

Une fuite peut avoir un impact collatéral sur votre réseau. Protégez-vous et protégez les vôtres.

-Action : Informez vos proches, collègues ou clients si votre carnet d’adresses ou vos historiques de messages ont été exposés. Ils pourront ainsi être plus vigilants face à de potentielles tentatives d’hameçonnage ou d’escroquerie usurpant votre identité (arnaque au président).

-Pourquoi : Cela permet de contenir la propagation de l’attaque et de protéger votre réputation.

6.2 Actions à Moyen Terme (1 semaine):

Pour consolider votre protection et prévenir des risques résiduels, voici le plan d’action à suivre après une semaine pour renforcer durablement votre sécurité numérique et surveiller l’impact à long terme.

1-Installez un gestionnaire de mots de passe :

La première ligne de défense après une fuite de données est de sécuriser tous vos comptes avec des mots de passe forts et uniques. Un gestionnaire de mots de passe comme Bitwarden ou 1Password génère, stocke et remplit automatiquement des identifiants complexes pour chaque service, éliminant les risques liés à la réutilisation de mots de passe. Cette étape est fondamentale pour votre hygiène numérique et empêche une compromission en cascade de vos comptes.

2-Activez la surveillance continue des fuites :

Ne vous contentez pas de réagir, anticipez. Des services comme Have I Been Pwned ou la surveillance de carte de crédit offrent une surveillance continue des fuites de données. Ils vous alertent en temps réel si vos informations personnelles (email, mot de passe, numéro de téléphone) apparaissent dans une nouvelle breach de données. Cette veille proactive est essentielle pour une cybersécurité durable.

3-Révisez vos paramètres de confidentialité sur tous les services :

Les paramètres de confidentialité évoluent souvent sans préavis. Profitez de cet incident pour auditer et restreindre les permissions que vous accordez à vos applications et réseaux sociaux. Limitez les données visibles publiquement, révoquez l’accès aux applications tierces inutilisées et consultez les journaux de connexion. Cette révision des paramètres minimise votre surface d’attaque et reprend le contrôle sur votre vie privée en ligne.

4-Mettez à jour vos questions de sécurité :

Les questions de sécurité (nom de jeune fille de votre mère, première école…) sont souvent des points faibles critiques, car les réponses peuvent être trouvées sur vos profils publics ou dans les données fuites. Remplacez-les par des réponses complexes et fictives que vous stockerez dans votre gestionnaire de mots de passe. Cette pratique renforce la sécurité de votre processus de récupération de compte.

5-Documentez l’incident pour référence future :

En cybersécurité, chaque incident est une leçon. Notez précisément ce qui s’est passé, les actions entreprises, les contacts établis et les délais. Cette documentation de l’incident sert de référence précieuse pour améliorer votre réponse future, signaler le problème aux autorités si nécessaire, et prouver votre diligence raisonnable en cas de conséquences légales ou financières.

6.3 Stratégie Long Terme (1 mois et plus) :

La véritable résilience numérique se construit sur la durée. Cette stratégie de sécurité à long terme transforme une réaction ponctuelle en une défense robuste et durable contre les cybermenaces.

1- Implémentez une hygiène numérique rigoureuse :

Passez de la réaction à la prévention. Une hygiène numérique rigoureuse consiste en des habitudes quotidiennes : mise à jour systématique de vos logiciels (navigateurs, OS, apps), utilisation du chiffrement pour vos données sensibles, et un nettoyage régulier de vos comptes et applications inutilisés. Cette discipline réduit en permanence votre surface d’attaque et est la base d’une cybersécurité personnelle efficace.

2-Éduquez-vous sur les nouvelles menaces :

Le paysage des cyberrisques évolue constamment. S’inscrire à des newsletters de sécurité (comme celle de l’ANSSI), suivre des experts sur les réseaux ou lire des blogs spécialisés constitue une veille cyber essentielle. Comprendre les nouvelles techniques de phishing ou de rançongiciels (ransomware) vous permet de reconnaître et d’éviter les menaces avant qu’elles n’affectent votre vie numérique.

3-Diversifiez vos adresses e-mail par usage :

Ne mettez pas tous vos œufs dans le même panier. Utiliser une seule adresse e-mail pour tout est un risque unique. La diversification des emails (ex: une pour les réseaux sociaux, une pour la finance, une jetable pour les inscriptions) contient les fuites. Si un service est compromis, seuls les comptes associés à cette adresse sont impactés. Des alias e-mail (proposés par SimpleLogin ou ProtonMail) facilitent grandement cette stratégie de segmentation.

4-Planifiez des audits sécurité réguliers :

La sécurité n’est pas un one-shot. Planifiez un audit de sécurité personnel trimestriel ou bi-annuel. Lors de cet audit, révisez les permissions de vos applications, vérifiez les connexions actives sur vos comptes, exécutez un scan avec votre antivirus et consultez les alertes de votre outil de surveillance de fuites de données. Cette routine garantit qu’aucune faille ne passe inaperçue sur le long terme.

5-Considérez une assurance cyber-risques personnelle :

Se protéger, c’est aussi se prémunir des conséquences financières. Face à la sophistication des attaques, une assurance cyber-risques personnelle devient un filet de sécurité précieux. Ces contrats peuvent couvrir les frais liés au vol d’identité, au conseil juridique, ou même au versement d’une rançon. Évaluez votre exposition pour voir si cette protection financière contre la cybercriminalité est justifiée pour vous.

7-Prévention : Comment Éviter les Futures Fuites ?

7.1 Bonnes Pratiques Essentielles :

Renforcez la sécurité de vos comptes en ligne et protégez vos données personnelles contre les cybermenaces avec ces bonnes pratiques essentielles en cybersécurité. Une hygiène numérique rigoureuse est votre meilleure défense contre le vol d’identité, la fraude en ligne et les fuites de données.

1-Configuration Sécurisée : Verrouillez l’accès à vos comptes :

Au-delà d’un mot de passe fort, la cybersécurité moderne repose sur plusieurs couches de protection. Une configuration sécurisée robuste est essentielle pour protéger efficacement vos comptes contre les tentatives de piratage, les attaques par hameçonnage (phishing) et le vol d’identité. Voici comment renforcer radicalement l’authentification de vos services sensibles :

-Clés de sécurité physiques (YubiKey, Google Titan, SoloKeys): Pour une protection ultime de vos comptes les plus critiques (e-mail, banque, gestionnaire de mots de passe), adoptez une clé de sécurité physique. Cette solution d’authentification sans mot de passe (passwordless) basée sur le standard FIDO2/U2B représente le niveau de sécurité le plus élevé disponible pour le grand public. Elle offre une résistance exceptionnelle au phishing et aux attaques de l’homme du milieu (man-in-the-middle).

7.2 Hygiène Numérique Quotidienne :

1-Navigation Sécurisée :

Votre activité sur Internet est constamment exposée aux cybermenaces. Adopter une navigation sécurisée n’est plus optionnel mais essentiel pour se protéger contre la surveillance en ligne.

1-VPN pour les connexions publiques (NordVPN, ExpressVPN, Surfshark, ProtonVPN): Lorsque vous utilisez un Wi-Fi public (aéroport, café, hôtel), un réseau privé virtuel (VPN) est indispensable. Il chiffre intégralement votre connexion, rendant illisible votre trafic Internet.Liste de VPN gratuits

2-Navigateur à jour avec extensions de sécurité (uBlock Origin, Privacy Badger, DuckDuckGo Privacy Essentials): : Votre navigateur web est votre porte d’entrée sur Internet ; assurez-vous qu’il est toujours à jour pour bénéficier des derniers correctifs de sécurité. Renforcez-le avec des extensions de sécurité et de confidentialité qui bloquent les éléments nuisibles :

- uBlock Origin : Bloque efficacement les publicités intempestives et les malwares véhiculés par les pubs (malvertising).

- Privacy Badger : Bloque automatiquement les traqueurs invisibles qui suivent votre navigation across différents sites.

- DuckDuckGo moteur de recherche : Offre une protection similaire et favorise la recherche privée.

3-Blocage des traqueurs et publicités malveillantes: Les traqueurs publicitaires collectent vos données de navigation pour constituer un profil détaillé à votre insu. Pire, certaines publicités malveillantes (malvertising). Peuvent rediriger vers des sites infectés ou déclencher le téléchargement de logiciels malveillants sans même que vous cliquiez.

4-Vérification systématique des certificats SSL:Avant de saisir toute information personnelle ou confidentielle sur un site web, vérifiez la présence d’un cadenas dans la barre d’adresse et assurez-vous que l’URL commence par https://. Ceci indique que la connexion est chiffrée par un certificat SSL/TLS valide, protégeant vos données durant leur transit.

2-Gestion des Données Personnelles :

La gestion des données personnelles est un pilier essentiel de la cybersécurité pour les particuliers et les organisations. Afin de se protéger contre les violations de données et de se conformer au RGPD. Il est impératif d’adopter des mesures rigoureuses. Cela implique notamment :

- Limitation du partage d’informations sensibles : Il s’agit d’être extrêmement vigilant sur les informations que vous divulguez, en ligne ou hors ligne. Évitez de partager des données comme votre adresse, numéro de sécurité sociale, documents d’identité ou détails financiers.

- Paramètres de confidentialité restrictifs : Les plateformes sociales et les services en ligne proposent souvent des paramètres de confidentialité par défaut qui sont trop permissifs. Il est crucial de les configurer manuellement pour restreindre l’accès à vos publications, informations de profil et listes de contacts.

- Nettoyage régulier des données stockées : Cette pratique consiste à supprimer périodiquement les fichiers, historiques de navigation, emails anciens et données obsolètes dont vous n’avez plus besoin. En réduisant les données stockées, vous minimisez les informations accessibles en cas de piratage ou de perte d’appareil.

- Chiffrement des fichiers importants : Le chiffrement est une barrière de sécurité ultime. Il transforme vos fichiers et dossiers en données illisibles à l’aide d’une clé (un mot de passe fort). Seules les personnes disposant de cette clé peuvent les déchiffrer. Utilisez :

–VeraCrypt : Idéal pour créer un coffre-fort sécurisé (volume chiffré) pour tous vos fichiers sensibles.

–AxCrypt : Pratique pour chiffrer des fichiers individuels, souvent intégré directement au menu contextuel de Windows.

–7-Zip : Un outil de compression qui inclut une fonction de chiffrement robuste (utilisez l’algorithme AES-256) pour protéger vos archives.

Même si un pirate accède à votre appareil, sans le mot de passe, les données chiffrées restent inutilisables.

7.3 Technologies Émergentes et Futur de la Sécurité :

1-Cryptographie Post-Quantique :

L’informatique quantique représente une révolution technologique, mais elle s’accompagne d’un défi de taille : rendre la cryptographie traditionnelle obsolète. Des algorithmes de chiffrement largement utilisés aujourd’hui, comme le RSA ou l’ECC. Pourraient être cassés en quelques secondes par un ordinateur quantique. Cette vulnérabilité menace la confidentialité et l’intégrité de nos données, des communications financières aux secrets d’État. Face à cette menace imminente, la communauté mondiale de la cybersécurité se prépare dès aujourd’hui. Les solutions de cryptographie de 2026 et au-delà sont en cours de déploiement pour construire un avenir numérique résilient. Voici les piliers de cette nouvelle ère de la sécurité :

1-Algorithmes Résistants aux Attaques Quantiques (PQC) : Également appelés algorithmes post-quantiques, ils sont spécialement conçus pour résister aux capacités de calcul supérieures des ordinateurs quantiques. Leur sécurité repose sur des problèmes mathématiques que même un algorithme quantique ne peut pas résoudre. Le NIST (National Institute of Standards and Technology) est en train de standardiser ces nouveaux algorithmes.

2-Le Chiffrement Hybride Classique-Quantique : Pour une transition en douceur et une sécurité renforcée, la solution la plus pragmatique en 2026 combine le meilleur des deux mondes. Le chiffrement hybride utilise à la fois un algorithme classique éprouvé et un nouvel algorithme post-quantique. Ainsi, même si l’un des deux systèmes est compromis, la communication reste protégée. Cette approche assure une compatibilité ascendante et une robustesse maximale.

3-Signatures Numériques Évoluées : L’authenticité et l’intégrité des documents et des transactions sont cruciales. Les signatures numériques post-quantiques remplaceront les standards actuels. Elles garantissent qu’un message ou un contrat n’a pas été altéré et provient bien de l’expéditeur légitime. C’est essentiel pour la blockchain, l’identité numérique et les signatures électroniques légales.

4-Protocoles de Communication Sécurisés : L’infrastructure même de notre internet (TLS, VPN, etc.) doit évoluer. Les nouveaux protocoles de communication sécurisés intègrent des mécanismes d’échange de clés et d’authentification post-quantiques. Cela permet de sécuriser les canaux de communication, les navigateurs web et les connexions IoT contre les eavesdropping (écoutes) futures.

2-Blockchain et Identité Décentralisée :

Le modèle traditionnel de gestion d’identité, centralisé et vulnérable aux piratages, montre ses limites. La blockchain offre une alternative révolutionnaire en permettant la création d’une identité décentralisée (Self-Sovereign Identity – SSI). Cette technologie transfère le pouvoir des grandes plateformes vers les individus, leur redonnant un contrôle total sur leurs informations personnelles. Voici les quatre piliers qui font de la blockchain l’infrastructure idéale pour sécuriser et gérer notre identité en ligne. Les 4 Avantages Clés de l’Identité Décentralisée (SSI):

1-Identifiants Auto-Souverains (SSI) : La Fin des Mots de Passe : Il s’agit de portefeuilles numériques où vous stockez vos identifiants vérifiés (permis de conduire, diplôme, etc.). Vous n’avez plus à créer de comptes avec des mots de passe sur chaque site. Vous prouvez simplement votre identité de manière cryptographique, sans divulguer l’intégralité de vos données.

2-Vérification Décentralisée et Infalsifiable : Les preuves d’identité (comme l’authenticité d’un diplôme) sont signées par l’émetteur officiel (ex: une université) et enregistrées sur une blockchain. Cela permet à un tiers de vérifier instantanément leur authenticité sans avoir à contacter directement l’émetteur, garantissant confiance et efficacité.

3-Un Historique Immutable de Tous les Accès : La blockchain agit comme un registre infalsifiable. Vous pouvez tracer et auditer qui a accédé à quelles données et quand, créant une traçabilité complète.

4-Un Controle Personnel Granulaire des Données Partagées :Finie la divulgation excessive. Vous ne partagez plus que le strict nécessaire. Vous maîtrisez précisément quelles informations sont partagées, avec qui, et pour combien de temps.

8-Conclusion : Votre Sécurité Numérique en 2026

Vérifier si vos données ont fuité n’est plus une option mais une nécessité dans notre écosystème numérique interconnecté. Les outils comme Have I Been Pwned, vous offrent une première ligne de défense essentielle.

Cependant, la véritable sécurité réside dans une approche proactive combinant :

- Surveillance continue avec des outils spécialisés (Identity Guard, Aura).

- Gestionnaires de mots de passe professionnels comme Bitwarden

- Éducation constante sur les nouvelles menaces (Agence nationale de la sécurité des systèmes d’information ANSSI, CISA)

- Hygiène numérique rigoureuse au quotidien

N’attendez pas d’être victime d’une cyberattaque pour agir. Commencez dès aujourd’hui par vérifier l’état de vos données personnelles et mettez en place les protections nécessaires. Votre identité numérique de demain dépend des décisions que vous prenez aujourd’hui.